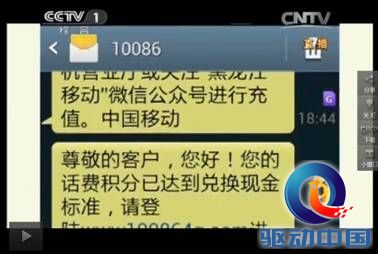

2015年的315晚会报道了一个利用伪基站发送积分兑换短信,对用户实行钓鱼、木马组合攻击的网络诈骗案例。由于节目时间有限,晚会节目中并没有详细解读这一高科技诈骗的过程。那么,骗子究竟是如何利用一条伪基站短信,不仅让用户账号被盗,还让用户手机感染木马病毒的呢?如此复杂的组合式攻击究竟是如何完成的呢?

360互联网安全中心发布的《2014年中国伪基站短信治理报告》中,对于此类诈骗给出了一个详细的案例解读和分析。我们特别将《报告》中的相关内容摘录于此,供各位读者参考。

虚假积分兑换诈骗在2014年年底和2015年年初极为流行。360安全专家对此类诈骗的整个过程进行了深入和详细的研究。研究结果显示,此类诈骗大多是由一条带有钓鱼网址的伪基站短信开始,如果用户打开了短信中的链接并按照网页提示进行操作,不仅会泄漏个人的手机号、身份证号、银行卡号和密码等重要隐私信息,同时还会导致手机感染木马病毒,并使银行卡中的存款被盗刷盗用。

一、 诈骗流程

以某条典型的伪基站短信为例:尊敬的用户:您的积分已满足条件兑换225元现金礼包,请根据页面提示安装领取【中国移动】。

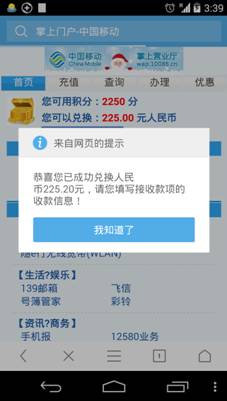

打开短信中的链接后,可以看到的网页与10086官方网页非常相似,并在醒目位置提示用户有大量积分可以兑换,如下图所示:

点击“现在就去兑换”按钮,进入“收款”信息填写页面。此时我们可以看到,网页上需要填写姓名、身份证号、银行卡号等敏感信息。如下图所示:

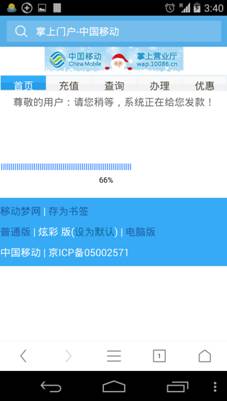

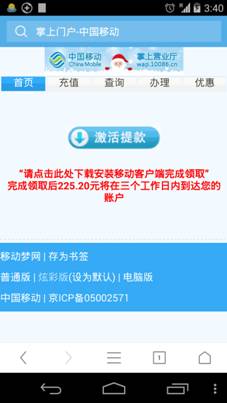

受害者在不明真相的情况下填写了相关敏感信息,并点击“进入下一步”后,网页会显示一个虚拟的进度条,并提示用户需要下载安装“移动客户端”才能领取奖励。如下图所示:

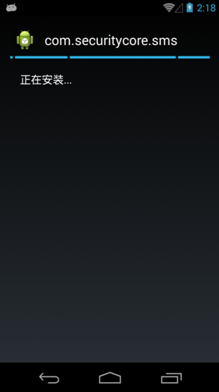

但实际上,这个所谓的“移动客户端”是一个木马程序。当受害者下载并打开这个木马安装程序时,我们可以看到安卓系统会提示该程序涉及到的隐私权限包括了“发送短信”,如下图:

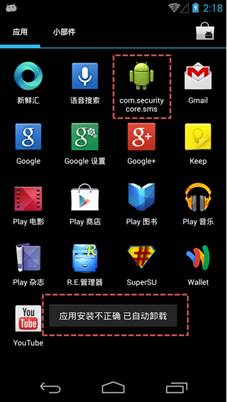

安装这个木马后我们可以看到,在程序列表中多出了一个图标为安卓机器人、名为“com.security core.sms”的程序。

点击运行该程序,则会在屏幕上一闪而过,提示“应用安装不正确,已自动卸载”。这样,看到这句提示的用户可能会放松警惕,但其实这个程序并没有卸载,通过安卓系统查看正在运行的应用,可以看到这个程序一直在后台运行:

该木马在后台运行,不停监视手机短信,并将收到的短信转发到攻击者指定的手机上,从而实现实时接收受害人短信验证码等目的。

二、 诈骗分析

在上述案例中,钓鱼网站会利用受害者填写的银行卡等相关信息,进行转账、支付的业务。此时,银行会向受害者的手机发送相关验证码,而由于受害用户安装了恶意木马,那么该木马便会拦截用户收到验证短信并将其转发出去。这种“钓鱼网站+手机木马”的联合作案方式,将会对受害用户的财产安全造成极大的威胁。

为了进一步调查该诈骗过程的细节,360安全工作人员使用技术手段进入到这个仿造10086网站的后台服务器中看到的数据,结果显示:在短短的3天的时间内,已经有480位受害用户在该网站上提交了自己的身份证、银行卡等信息,这些信息直接保存在该网站的服务器上。从受害用户的手机号我们发现,他们大多都为辽宁各地用户,如鞍山、铁岭、大连等地,这表明该伪基站信息主要在这些地方发送。

下图为本案例中,钓鱼网站的数据后台截图。其中可以清楚的看到受害人的身份证号、银行卡号和银行卡密码等信息。