2015-03-31,德国计算机紧急响应小组(CERT-Bund)发布紧急通知,攻击者利用WordPress常用幻灯片插件Slider Revolution(RevSlider)的已知漏洞,攻陷了全球范围内至少3,000个WordPress网站。

关于漏洞

早在2014年12月,Sucuri公司就曾发布报告称,超过100,000个WordPress网站被攻陷并用来传播恶意软件SoakSoak。

“我们的分析显示了大量WordPress网站受到的影响。我们不能确定其攻击途径,但是初步分析显示这和我们几个月报道过的Revslider漏洞有关。”

而现在,RevSlider漏洞再一次被攻击者利用,这些攻击者们在攻陷的网站上注入恶意iframe,将访客重定向到钓鱼工具包(exploit kit)网站。

攻击者通过本地文件包含(LFI)漏洞攻陷网站。LFI漏洞能够让攻击者们读取服务器文件系统,然后攻击者建立新的管理员帐号,上传恶意脚本,在其他WordPress插件文件中安装后门。

对一个被黑网站的调查显示,攻击者采取了如下步骤:

1、利用RevSlider添加新的管理员帐户

2、上传了一个名为smart.php的脚本

3、攻击者编辑了WordPress中的三个文件;WordPress插件中的两个文件被安装了代码执行后门,攻击者修改了WordPress程序中的‘nav-menu.php’文件

一般情况下,攻击者会将受害者们重定向到流行的Fiesta EK的网站,但是Klijnsma说攻击者们也会使用Angler EK。钓鱼工具包(exploit kit)被很多恶意软件使用,包括Cryptowall 3.0勒索软件、金融木马和广告欺诈软件。

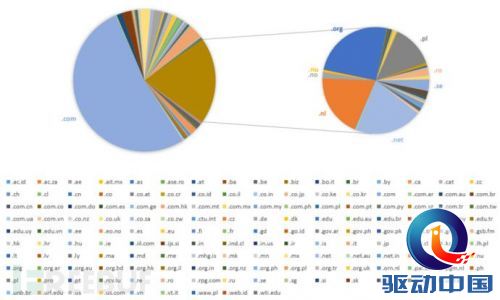

数据统计

计算机紧急响应小组收集了关于这个黑客行动的珍贵信息:超过半数被攻陷的网站都是.com域名,多数都是美国的。被攻击的网站还包括在荷兰、德国、法国、西班牙、英国、意大利、波兰、加拿大和新加坡的网站。

解决方法:

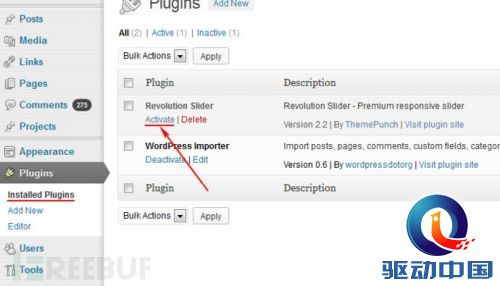

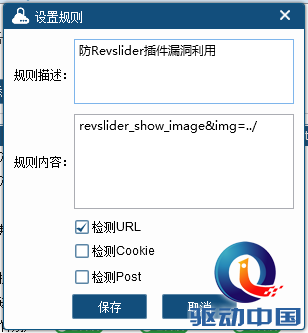

安装云锁-免费服务器安全软件,并在云锁“网站漏洞防护”功能中添加自定义规则(如下图)

规则描述:wordpress防Revslider插件漏洞利用

规则内容:revslider_show_image&img=../

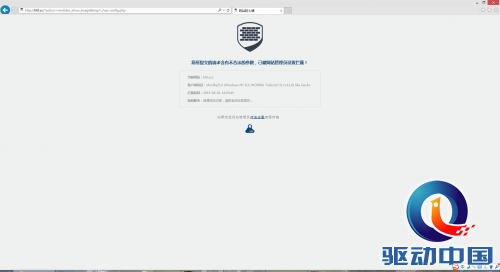

规则添加以后的防御效果:

注:文章中RevSlider插件漏洞介绍内容来自Freebuf黑客与极客(FreeBuf.COM)